Le password sono le chiavi del regno digitale. Persino Mark Zuckerberg, il CEO di Facebook, per accedere al suo account principale deve digitarne una. Ecco perché gli hacker malintenzionati impegnano una quantità enorme di tempo e denaro per cercare di violare le password di altre persone e per poi penetrare nei loro account. Ti assicuriamo che purtroppo i loro sforzi spesso trovano riscontri positivi. In questo articolo, esplorerai come i criminali informatici violano le password degli account dei social media come Facebook, Instagram e Snapchat. Una volta conosciuto il tuo nemico analizzeremo alcuni dei passi fondamentali che si possono seguire per proteggersi da questi metodi d’attacco.

Come hackerare la password del tuo account Instagram o Snapchat usando un keylogger

I keylogger sono malware progettati per registrare tutto ciò che viene digitato sulla tastiera. Essi esistono da moltissimo tempo e sono controllati in maniera capillare dai programmi antivirus. I keylogger possono essere incredibilmente efficaci quando si tratta di scoprire password, account di posta elettronica, dati delle carte di credito e qualsiasi altro tipo di informazione digitabile con una tastiera ed è per questo che non prevediamo un cambiamento del trend in breve tempo. I keylogger, comunque, rimangono difficili da usare per un hacker poiché in qualche modo devono essere scaricati e avviati sul dispositivo. Queste sono alcune tra le strategie più popolari per installare un keylogger su di un computer.

- Inserire il keylogger all’interno di un email di phishing.

- Infettare con codice dannoso un sito web e fare si che il keylogger venga scaricato e installato automaticamente sul dispositivo. Questa strategia si chiama “drive-by-download”.

- Ingannare l’utente facendo fare loro clic su un link dannoso all’interno di un pop-up o sito web credibile.

I keylogger hanno molte funzioni diverse. La principale, naturalmente, è quella di tracciare e registrare tutto ciò che viene digitato per poi inviare le informazioni all’hacker malintenzionato. Questo è un modo semplice per scoprire le password degli account di social media della gente.è il modo in cui possono hackerare un account Instagram o Facebook con facilità. Oltre a ciò, alcune tipologie di keylogger hanno delle funzioni aggiuntive piuttosto pericolose come:

- Scattare screenshot dello schermo del dispositivo.

- Tracciare gli URL delle pagine visitate.

- Registrare le applicazioni eseguite sul dispositivo.

- Copiare le email ricevute e inviate.

- Registrare le sessioni sui programmi di messaggistica come Whatsapp, Messenger, Snapchat e via dicendo.

I keylogger sono progettati dagli sviluppatori per essere invisibili e difficili da rintracciare.

Per questo motivo diventa difficile anche trovarne il processo all’interno del Task Manager di Windows. Per rimuovere il keylogger è necessario utilizzare software specializzati e procedure specifiche. C’è qualcosa di meglio da poter fare, fortunatamente: utilizzare un software per evitare il download di malware per evitare di scaricare e installare il keylogger sul PC. In questi casi è necessario un buon software antivirus, molto utile per aiutare l’utente a filtrare le minacce durante la navigazione.

Il phishing è uno strumento per far rivelare la password all’utente

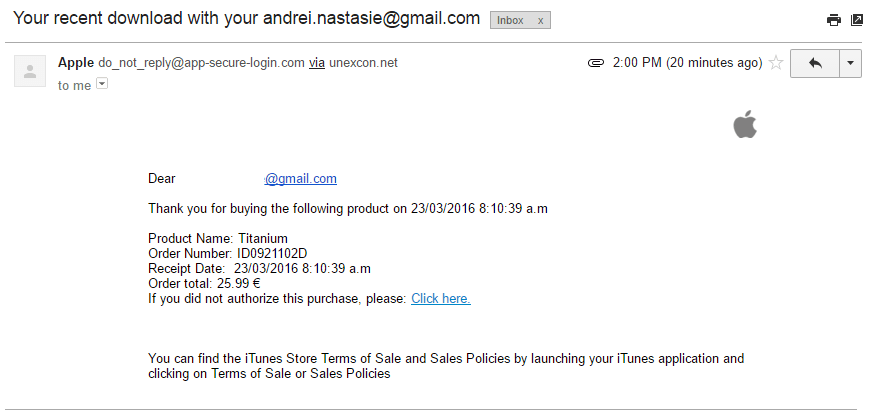

Il phishing è uno degli strumenti preferiti dai criminali informatici per impossessarsi della tua password. Questi ti invieranno prima un’email falsa che sembrerebbe provenire da un un sito web affidabile da te usato, qualcosa come Gmail o Yahoo. L’email, con la sua similitudine, cercherà di fare il possibile per portarti all’interno di una pagina con sopra scritto “Accedi”.

La mail potrebbe contenere un testo tipo “A causa di alcuni problemi di sicurezza, ti chiediamo di inserire nuovamente i dettagli del tuo account per confermare che sei davvero tu”. Bisogna evitare di cadere in questo genere di trappole perché non ci farà connettere al sito web dell’ente in questione; digitando i dati in questione non faremo altro che darli direttamente al malintenzionato che ci ha inviato l’email, aiutandolo direttamente a violare l’account che volevamo in realtà proteggere!

Che fare per prevenire un attacco email di phishing?

Ci vuole poco sforzo per individuare un’email di phishing. La parte difficile è sviluppare una mentalità che parte dal presupposto che ogni cosa su internet sia dannosa fino a prova contraria. Detto questo ci sono alcuni consigli di base che si possono seguire per proteggersi da questo genere di attacchi.

- L’indirizzo del mittente è il primo grande indizio che ci può far scoprire la falsità o meno del messaggio. Non ha senso che Facebook utilizzi un indirizzo email diverso da “@facebook.com”, non credete? Ci sono casi in cui ci si trova di fronte a malintenzionati molto abili, capace anche di falsificare realmente gli indirizzi email (o abbastanza determinato da aver acquistato un indirizzo web simile) ma l’attenzione da fare è comunque tanta. Anche in questi casi specifici, infatti, l’indirizzo email davanti a cui ci troveremo sarà qualcosa del tipo [email protected] o [email protected], tutti indirizzi semplicemente falsi.

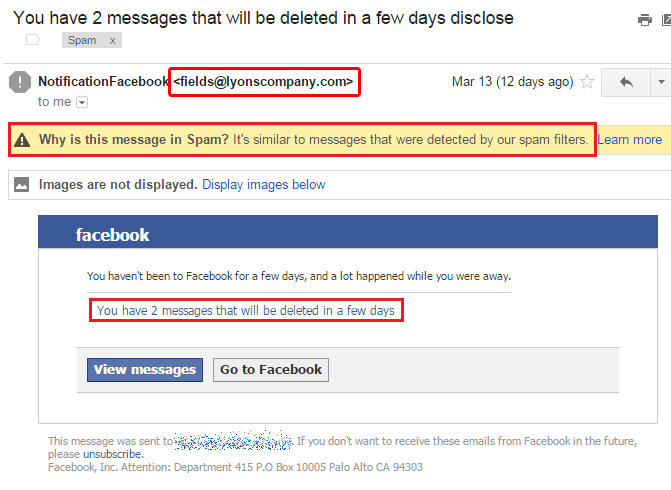

- È sicuro che cliccando un’email presente nella casella di spam della nostra casella di posta non ci andremo ad aiutare in alcun modo. Quelle email, in generale, è meblio direttamente non aprirle e la cartella spam va aperta soltanto per cancellarne tutto il contenuto. La spazzatura, in sostanza, va lasciata da sola la maggior parte delle volte.

- Avete mai ricevuto email con scritto cose tipo “Hai 2 messaggi che verranno cancellati tra qualche giorno”? No? Ecco, esatto. Se vedete delle email veramente strane arrivare da servizi che conoscete, email che spesso e volentieri parlano di scadenze o cose simili allora fate molta attenzione. Creare urgenza è una tattica molto usata nel mondo dell’hacking per spronare qualcuno ad eseguire una determinata azione, azione che non porta a niente di buono.

Come i criminali informatici usano gli sniffer Wi-Fi per ottenere le password di Snapchat e Instagram.

Ci sono circa 300.000 video su YouTube su come violare una password Wi-Fi. In questi casi bisogna partire da un presupposto: ai criminali non interessa ottenere internet gratis, tanto quanto interessa sapere cosa succede all’interno della rete in cui stanno navigando. Una volta che un hacker malintenzionato riesci ad entrare in una rete Wi-Fi, allora è probabile che inizi a cercare e ad ottenere le password dei social network in cui navighi in una maniera molto semplice: intercettando i dati che passano attraverso la rete con uno sniffer. Questa pratica, ovviamente, non è solo limitata alle password in questione: un criminale informatico può anche prendere di mira informazioni private o sensibili come carta di credito, dati personali e così via. Purtroppo è quasi impossibile rilevare un attacco di questo tipo, motivo per cui bisogna semplicemente comportarsi nella maniera corretta da occhi e intenzione indiscrete. Ecco alcuni consigli di base che si possono seguire per evitare una violazione della propria rete Wi-Fi e dei dati personali ad essa connessi.

- Se si tratta della tua rete Wi-Fi, assicurati che abbia una password robusta che non possa essere violata attraverso un attacco “a dizionario” o attraverso un attacco brute force (maggiori informazioni su questi attacchi più avanti).

- Assicurati che il tuo router usi il metodo di crittografia WPA2 AES. Tra tutti i metodi di crittografia in circolazione, questo decisamente il più sicuro. Questo viene utilizzato insieme allo standard crittografico AES anche dagli enti statali.

- Se si tratta di una rete pubblica, come la rete di un caffè o di un centro commerciale, assicurati che anch’essa sia criptata con WPA2 AES. Qui puoi trovare un articolo più approfondito sul perché le reti Wi-Fi pubbliche sono pericolose per la sicurezza informatica.

- Se il Wi-Fi pubblico è aperto o utilizza l’antico e obsoleto metodo di crittografia WEP, allora evitatelo del tutto. Qualunque cosa tu faccia, non usare una rete wireless aperta per accedere al tuo account Facebook o Instagram, o (ancora peggio) per fare transazioni finanziarie.

Esistono software per hackerare una password?

Quando parli di cybersecurity con qualcuno sicuramente lo avrai sentire dire qualcosa come “usa una password robusta, mi raccomando”.C’è un ottima ragione dietro questa consiglio quasi banale: troppe persone utilizzano password poco robuste per gli account dei social media.

Ecco i diversi attacchi che si possono utilizare per ottenere una password altrui.

Attacchi brute force

Le password poco robuste sono vulnerabili al cosiddetto attacco brute force. In questo caso abbiamo a che fare con un tipo di attacco molto semplice, che bombarda in maniera continua una pagina di login con migliaia e migliaia di password finché non viene trovata quella giusta e non viene effettuato l’accesso. Password come “123456” sono tra le prime ad essere trovate e possono venir decifrate in tempi piccolissimi come 0,2 secondi. In altre parole, un attacco brute force può hackerare il tuo account Facebook se lo proteggi con una password poco robusta.

Facciamo un esempio: ecco quanto tempo può impiegare un attacco brute force per scoprire una di queste password:

- Milano= 6 secondi.

- Milanese = 5 ore, 13 minuti.

- Milanese- = 2 anni, 4 mesi.

- Mirlanese = 1 anno, 7 mesi.

- Milanese-* = 198 anni, 26 giorni.

- milanese-* = 1 mese, 6 giorni.

Come puoi vedere con i tuoi occhi non è solo il numero di caratteri presenti in una password a fare da ago della bilancia ma anche il tipo di caratteri che utilizzati. “Milanese-” è più breve di “Mirlanese” ma è più difficile da decifrare grazie alla presenza del carattere speciale “-“. Non sono solo i caratteri speciali a fare la differenza, attenzione, ma anche l’utilizzo di maiuscole o minuscole possono trasformare una password molto debole come “milanese-*” in una che richiede quasi 200 anni per essere scoperta. Tutto questo vantaggio temporale soltanto per aver messo in maiuscolo la M, non so se ci intendiamo.

Attacchi “a dizionario”

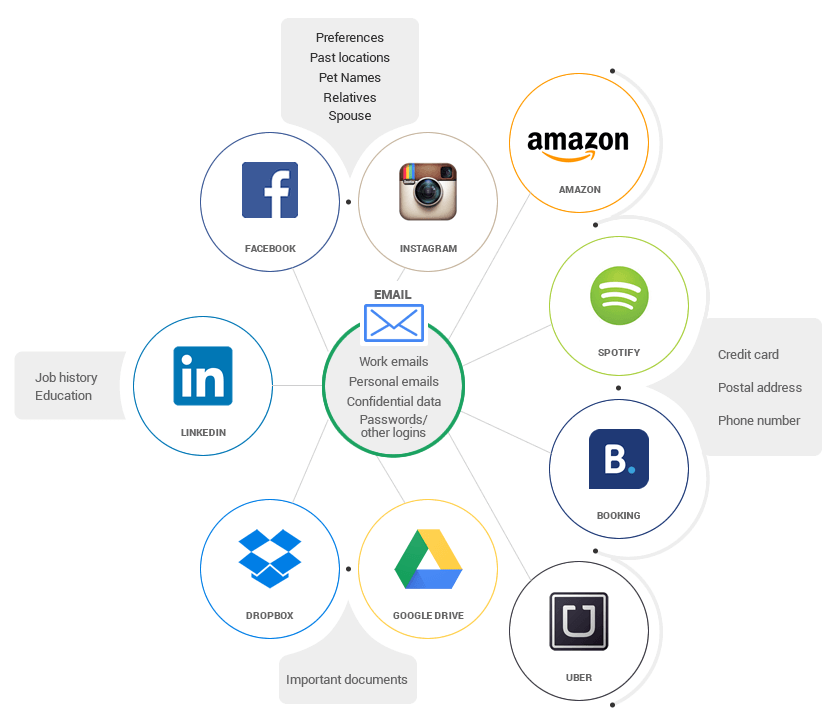

Gli attacchi “a dizionario” si basano sull’indovinare una password in maniera non dissimile da un attacco brute force. In questi casi la differenza principale è dovuta al fatto che, negli attacchi “a dizionario” vengono sperimentate prima le variazioni delle password più probabili e ci si concentra su parole o frasi di senso compito. Torniamo al nostro esempio precedente: se il criminale informatico in questione conosce la tua passione per la città di Milano, allora obbligherà il suo programma a provare per prime tutte le combinazioni relative alla parola “Milano”. In questo caso password come “Milano134” o “Milano98%” saranno più deboli del previsto e, in maniera anche abbastanza stupefacente, quelle che prima erano password “solide” finiranno per non esserlo più. La password che abbiamo visto prima, “Milanese-*” potrà essere hackerata in qualche giorno invece che in 200 anni. Più informazioni un hacker conosce sulla sua vittima, più alte sono le possibilità che la password in questione venga violata.

Come fanno gli hacker a usare gli attacchi “a dizionario” / attacchi brute force?

Attacchi brute force o “a dizionario” non possono essere utilizzati direttamente per una password di Facebook o Snapchat. Questo accade perché i siti web in questione hanno misure di sicurezza avanzate, abbastanza avanzate da poter prevenire questa tipologia di attacchi. Gli hacker sfruttano un altro errore piuttosto comune per gli utenti della rete: il riutilizzo della stessa password! Un hacker prenderà di mira servizi e siti con bassi livelli di sicurezza, utilizzando li questo genere di attacchi; se l’attacco si dimostrerà vincente allora l’hacker proverà ad utilizzare la password scoperta in tutte le piattaforme di interesse come banche, siti di e-commerce o social network.

Tutto questo può accadere perché qualcuno tende ad utilizzare più volte la stessa e identica password.

Come prevenire un attacco a dizionario/brute force

Per fortuna quando si parla di password proteggersi è piuttosto semplice.

Ecco alcuni consigli da seguire quando si tratta di gestire la propria password.

- Assicurati di avere una password robusta. Per essere sicuri di averne una basterà includere in una password da 10 caratteri almeno una lettera maiuscola, un numero ed un carattere speciale.

- Non riutilizzare la stessa password per tutti i tuoi account. Per evitare di stare a perdere tempo cercando di ricordarsi le password è intelligente usare un gestore di password come Dashlane e LastPass.

- Assicurati che le tue password siano il più imprevedibili possibile. Bisogna evitare per quanto possibile che l’hacker sia in grado di indovinare una password come “Milanese-*” e invece puntare su password randomiche come “27fj30dr8&)*LL”.

- Usare, quando possibile, l’autenticazione a due fattori per complicare ulteriormente ad un aggressore di accedere ad un account anche indovinando le password utilizzate.

Come l’ingegneria sociale può essere usata per ottenere dati di login (e password)

Esattamente come e-mail di phishing, le truffe realizzate usando l’ ingegneria sociale cercano di ingannarti per in modo da farti rivelare volontariamente i dati. Questi tipi di attacchi stanno diventando sempre più frequenti con il passare del tempo; facciamo un esempio: un hacker può fingersi dipendente della banca che usi e può chiamarti con la scusa di aver bisogno di informazioni per poter chiarire alcune problematiche relative al tuo conto.

Durante la telefonata in questione potrebbe chiedervi di fornirgli nome utente e password del conto bancario, in maniera anche abbastanza legittima. C’è da rimanere sorpresi di quanto spesso la gente finisca hackerata attraverso trucchi di questo tipo, sai?.

Non è nemmeno necessario che qualcuno si finga effettivamente un impiegato di banca: gli hacker si possono fingere come legati a società di servizi o a società varie, chiedendo sempre nome utente e password in modo da recuperare almeno una password reale da poi provare a tappeto su tutti gli altri account della vittima. Purtroppo, se siete arrivati fino a qui a leggere, capirete che riutilizzare la stessa password è davvero molto pericoloso e rende inutili le misure di sicurezza di siti come eBay o Amazon.

Shoulder surfing: un metodo low tech per violare password di Facebook o Instagram.

Alle volte il modo migliore per violare la password di qualcuno è vedere fisicamente il momento in cui essa viene digitata; questa pratica è conosciuta con il nome di shoulder surfing. Ora che siamo nell’era degli smartphone questa pratica è diventata più diffusa e non è raro trovarsi con persone alle spalle per scoprire password o, ancora peggio, altre informazioni personali tipo conversazioni o sessioni di navigazione. In questi casi l’ultimissima cosa che si può desiderare è che sia proprio un ladro a sentirti parlare della tua prossima vacanza. Se uno è bravo, in questi casi, può rintracciare il tuo indirizzo di casa e approfittare dell’assenza per svaligiarti. Per prevenire la pratica del couch surfing, ad esempio, è possibile utilizzare diverse tecniche: gli utenti Android, ad esempio, devono disattivare le opzioni chiamate “Rendi visibile la password” (questa voce si può trovare dentro Impostazioni -> Sicurezza) mentre gli utenti iOS non si devono preoccupare di ciò perché è un’impostazione predefinita e non si può cambiare su iOS. Alcune app, purtroppo, mostrano brevemente l’ultimo carattere che viene digitato in una password, quindi in questi casi bisogna stare attenti a non trovare nessuno con abbastanza memoria da ricordarsi ile lettere in fila per ricostruire la password.

Un’altra possibile soluzione per questo, è quella di utilizzare una vetrino apposito per la privacy dello schermo, in modo da rendere il contenuto dello schermo illeggibile per chi non è direttamente davanti ad esso.

Attacchi tecnici che non hanno nulla a che fare con l’utente.

A volte le password possono venir rubate senza che sia colpa dell’utente visto che vengono sfruttati dei problemi tecnici relativi al servizio o al sito web dove i dati vengono immagazzinati. In tali situazioni l’utente può solo sperare che il sito sia protetto nella maniera adeguata.

Attacchi diretti all’hash

I computer non memorizzano la password in chiaro. Questo significa che non esiste file sui server con dentro una password scritta lettera per lettera. Le password, tendenzialmente, vengono hashate: questo significa che la nostra password “Milanese-*” viene conservata con questa assurda stringa di testo: 5206b8b8a996cf5320cb12ca91c7b790fba9f030408efe83ebb83548dc3007bd. La stringa in questione, chiamata appunto hash, è un metodo di protezione molto efficace ma se un hacker si impossessa dell’hash attraverso un attacco malware può decifrarlo. Per decifrare un hash esistono diversi metodi, tutti piuttosto complicati: tabelle di ricerca, rainbow tables, tabelle di ricerca inversa e chi più ne ha più ne metta.

Attacchi OAuth

La maggior parte dei metodi di login e autenticazione online si basano su un framework tecnologico chiamato OAuth 2. Ciò che questa tecnologia fa è bypassare la necessità di creare un nuovo account utente e password per un sito web accedendo, invece, con un account pre-esistente altrove. Questa tecnologia l’avete sicuramente incontrata nella vostra navigazione se avete mai letto o usato pulsanti come “Accedi con Facebook” o “Accedi con Google”. Fondamentalmente, Facebook o Google inviano un token di identificazione al sito web in cui si desidera accedere, confermando la vostra identità. Molti siti web, purtroppo, integrano OAuth nella maniera errata e quindi, invece di ricevere effettivamente il token dal sito utilizzato per il login, controllano soltanto se il fornitore delle informazioni è effettivamente Google o Facebook. In parole povere ti fanno accedere all’account senza avere una conferma totale che tu sia effettivamente tu! Un hacker malintenzionato con buone conoscenze tecniche può camuffarsi da fornitore di token, in modo da ingannare la pagina di login e fargli credere che l’utente sia autentico dandogli automaticamente l’accesso. Sfortunatamente un’enorme quantità di app e siti web non implementa OAuth nella maniera corretta. Secondo alcune stime queste app poco sicure sono state scaricate almeno 2.4 miliardi di volte in tutto il mondo, mettendo a rischio una quantità enorme di utenti. Per evitare qualsiasi potenziale problema si consiglia di creare sempre nuovi account separati, evitando per quanto possibile di utilizzare i pulsante “Accedi con Facebook o Google”.

Conclusione

Una password robusta è il primo e più importante passo per mantenere per mantenere al sicuro la tua vita online. Usare l’autenticazione a due fattori, scrivere password robuste o usare un gestore di password sono tutti piccoli accorgimenti che vale assolutamente la pena fare, considerando quanto sono importanti i miglioramenti in termini di sicurezza.

Per saperne di più:

Prima Regola per Rimanere al Sicuro Online

Come evitare le truffe online

Spiare un Cellulare Android o iPhone

PCtempo è supportato dai lettori. Se acquistate tramite i link presenti sul nostro sito, potremmo guadagnare qualcosina grazie alle commissioni di affiliazione. Per saperne di più.

Lascia un commento