Se ti sei informato di recente sulle migliori VPN, avrai probabilmente sentito parlare di WireGuard. È un nuovo protocollo VPN progettato per essere più facile da implementare e più sicuro di OpenVPN. O almeno, così sembra, sulla base di test iniziali. Tuttavia, servizi consolidati come ExpressVPN hanno espresso preoccupazioni su come WireGuard influirà sulla privacy degli utenti (leggi la nostra recensione su ExpressVPN).

In questa guida, esploreremo cosa è WireGuard e perché potrebbe essere il futuro delle VPN. Parleremo un po’ del perché WireGuard è così speciale, di come si confronta con OpenVPN e del perché non pochi utenti siano preoccupati per la loro privacy con questo protocollo. Ti consiglieremo infine le VPN che attualmente supportano WireGuard.

WireGuard in breve

WireGuard è un protocollo di comunicazione libero e open-source che fornisce un’alternativa più semplice a OpenVPN. Abbiamo raccomandato OpenVPN come protocollo predefinito per anni, ma con l’ingresso di WireGuard abbiamo ritenuto necessario fare un confronto approfondito per valutare se fosse il caso di rivedere la nostra posizione.

La differenza fondamentale è che WireGuard è molto più facile da capire e da utilizzare rispetto a OpenVPN e ad altri protocolli VPN (parleremo nello specifico del confronto con OpenVPN poco più avanti).

La maggior parte dei protocolli VPN sono scritti utilizzando di gran lunga troppo codice (OpenVPN e IPSec sono circa 500.000 linee ciascuno). Fino al 2018, WireGuard aveva solo 4.000 linee di codice, il tutto pur stabilendo una connessione criptata.

WireGuard è infatti così impressionante che il creatore di Linux Linus Torvalds lo ha definito “un’opera d’arte”. E questo è lo stesso ragazzo che si è definito senza problemi “una persona davvero sgradevole”.

Il sostegno di Torvalds non è una vera e propria sorpresa: WireGuard è infatti costruito per funzionare come modulo all’interno del kernel di Linux.

Il codice semplificato è dovuto al fatto che WireGuard negozia una connessione simile al protocollo SSH, che viene usato per fornire una connessione sicura ad un computer remoto.

WireGuard lavora in modo simile, a parte il fatto che ci si connette a una VPN. All’inizio della connessione c’è una “stretta di mano” virtuale con la rete, così da stabilire che il mittente e il destinatario abbiano le chiavi simmetriche necessarie per la crittografia.

Questa “stretta di mano” viene poi rinegoziata per tutta la connessione, garantendo una perfetta Forward Secrecy, ovvero quella proprietà dei protocolli di negoziazione delle chiavi che assicura che se una chiave di cifratura a lungo termine viene compromessa, le chiavi di sessione generate a partire da essa rimangono riservate. Anche se ci sono già alcune VPN che promettono una perfetta Forward Secrecy (ad esempio, leggi la nostra recensione su ProtonVPN), con OpenVPN questa opzione deve essere configurata manualmente; con WireGuard, è già impostata.

VPN che usano WireGuard

- NordVPN – Utilizza WireGuard per ottenere velocità ancora maggiori

- PIA – Il modo più economico per utilizzare WireGuard

- Mullvad – Il servizio super-anonimo

WireGuard è sicuro?

Un confronto diretto è difficile: AES è un cifrario a blocchi, mentre ChaCha20 è un cifrario a flusso (ne parleremo tra un attimo). Sia ChaCha20 che AES-256 utilizzano una chiave a 256 bit, fornendo un livello di sicurezza simile in generale: nessuno dei due cifrari presenta rischi da questo punto di vista. ChaCha20 è però più facile da usare rispetto ad AES, in linea con il tema generale di WireGuard orientato alla semplicità.

Non è che ChaCha20 sia spuntato dal nulla: Daniel Bernstein l’ha pubblicato nel 2008, ed è stato parte di TLS 1.3 sin dal suo primo lancio. Hai probabilmente già usato ChaCha20: Cloudflare e Google lo supportano da anni come alternativa ad AES-GCM.

Come abbiamo detto, la maggiore differenza tra AES e ChaCha20 sta nel fatto che AES è un cifrario a blocchi mentre ChaCha20 è un cifrario a flusso. Ci sono molte differenze tra i due, ma in breve, un cifrario a blocchi cripta i dati in blocchi – ad esempio, 256 bit di dati alla volta – mentre i cifrari a flusso criptano i dati un bit (o byte) alla volta.

Al giorno d’oggi le differenze di sicurezza sono minime; ci sono tuttavia differenze in termini di velocità. L’AES funziona così bene sui computer moderni perché ha un’accelerazione hardware: non ha quasi nessun impatto sulle prestazioni del computer perché il supporto per AES è integrato nella CPU stessa. Detto questo, il cifrario AES è generalmente lento se implementato a livello di software.

ChaCha20 e altri cifrari a flusso sono l’opposto: sono lenti nelle implementazioni hardware ma veloci in quelle software. Questo rende ChaCha20 la scelta migliore quando si tratta di crittografia a livello di software.

WireGuard vs OpenVPN

I servizi VPN implementano misure di correzione degli errori per tenere conto di questi problemi, con team di ingegneri dedicati per risolvere i problemi più complessi. Con un numero di linee di codice molto inferiore, WireGuard ha meno probabilità di avere questi problemi, che sono comunque più facili da risolvere essendoci meno codice da analizzare per gli sviluppatori.

Più importanti, però, sono i vantaggi di sicurezza di WireGuard. Anche in questo caso, dato il codice semplificato, rispetto a OpenVPN, WireGuard ha semplicemente meno spazio vulnerabile. Essendo la sicurezza in parte una questione di probabilità, con WireGuard c’è molto meno rischio che ci siano errori critici di sicurezza nel codice.

A riguardo, WireGuard è, come OpenVPN, un protocollo open source. Tuttavia, a differenza di OpenVPN, è molto più facile per gli sviluppatori trovare eventuali vulnerabilità nel codice WireGuard.

Trovare problemi nel codice OpenVPN è infatti un compito che dura mesi (se non anni) anche per grandi team dedicati a questa task. Con WireGuard, un singolo esperto di sicurezza può facilmente rintracciare eventuali problemi e contribuire alla sicurezza complessiva del protocollo.

WireGuard fornisce insomma una combinazione di funzionalità e sicurezza che rende OpenVPN obsoleto. Stiamo ancora aspettando che i provider di VPN implementino WireGuard per analizzarne tutti i vantaggi; sulla carta e nella pratica limitata, tuttavia, WireGuard è superiore a OpenVPN sotto quasi tutti i punti di vista.

Il tema della privacy

ExpressVPN ha persino espresso preoccupazione per la crescente popolarità del protocollo, affermando che “una buona VPN non deve essere in grado di abbinare un tale identificatore a un singolo utente. E attualmente, con WireGuard non si può evitarlo”. Per ora, infatti, i servizi VPN non possono utilizzare WireGuard senza registrare l’IP dell’utente, maliziosamente o meno.

In una situazione tipica, un utente si connette al server VPN. Il server VPN fa dei controlli per assicurarsi che l’utente sia chi dice di essere e apre un tunnel VPN, cioè una connessione crittografata tra il dispositivo in uso e internet. Nel processo, l’indirizzo IP dell’utente viene memorizzato e abbinato all’IP statico del server. Ci sono tuttavia modi per aggirare questo problema, come abbiamo visto con NordLynx, il velocissimo protocollo di NordVPN.

NordVPN ha infatti risolto questo problema con un doppio NAT: per stabilire la connessione vengono utilizzate due interfacce di rete locale. La prima assegna lo stesso indirizzo IP locale a tutti gli utenti sul server, con un database esterno che gestisce l’autenticazione. Questo stabilisce la connessione VPN, e da lì la seconda interfaccia di rete assegna un IP dinamico ad ogni utente.

Come dimostra NordLynx, ci sono modi per implementare WireGuard rispettando la privacy degli utenti; tuttavia, i modi in cui i diversi fornitori di VPN scelgono di farlo possono variare. Probabilmente, nei prossimi anni verrà implementato un supporto per questo protocollo, e intanto è molto probabile che le VPN che non supportano WireGuard stiano sviluppando sistemi per proteggere la privacy degli utenti.

Servizi VPN consigliati con WireGuard

Ti abbiamo incuriosito e non vedi l’ora di provare WireGuard? Ecco alcune delle nostre VPN preferite che attualmente supportano questo protocollo.

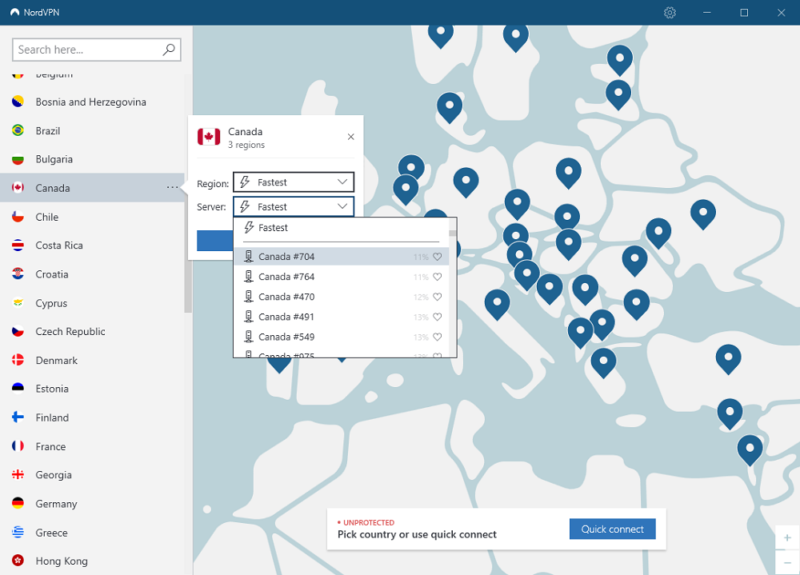

NordVPN

NordVPN, il gigante delle VPN, è stato uno dei primi servizi a supportare WireGuard su tutte le piattaforme. Il protocollo si presenta sotto forma di NordLynx, che, come già detto, combina WireGuard con un doppio NAT.

Il miglioramento delle prestazioni rispetto a OpenVPN è sbalorditivo (leggi la nostra recensione su NordVPN), con una perdita di appena pochi punti percentuali sulla connessione non sicura, a prescindere dal fatto che il server VPN si trovasse a pochi chilometri di distanza o dall’altra parte del globo. Inoltre, NordVPN non ha fatto trapelare alcuna richiesta DNS o il nostro IP locale nel processo.

La performance di NordLynx è davvero eccezionale, tanto che, increduli, abbiamo ripetuto i nostri test più volte per verificare i risultati. Potete registrarvi a NordVPN con una garanzia di rimborso di 30 giorni.

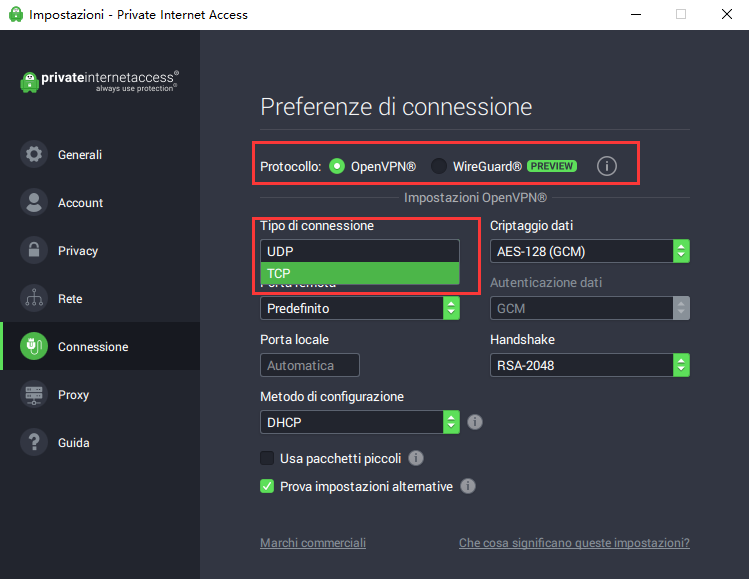

Private Internet Access

Private Internet Access supporta attualmente WireGuard nella sua versione beta. Sebbene il miglioramento delle prestazioni non sia stato così drastico come quello di NordVPN, l’implementazione di WireGuard di PIA ha comunque fatto mangiare la polvere a OpenVPN. Potete leggere la nostra recensione completa su Private Internet Access per i risultati sulla velocità.

PIA non entra nel dettaglio di come stia affrontando la questione della privacy, anche se ha comunque affrontato l’argomento in modo vago in un post del blog. A quanto sappiamo, PIA sta essenzialmente cancellando periodicamente i dati di connessione per garantire che non venga conservato nulla sui suoi server.

È importante ricordare che WireGuard è ancora una funzionalità beta per PIA, a differenza di NordLynx, che è stato ufficialmente rilasciato. Avremo probabilmente maggiori dettagli su come PIA sta gestendo i dati degli utenti, oltre che risultati più veloci, una volta che il protocollo sarà ufficialmente supportato. Se volete provarci ora, potete iscrivervi ad un piano Private Internet Access con una garanzia di rimborso di 30 giorni.

Mullvad

Con nostra grande sorpresa, Mullvad, da sempre incentrata sulla privacy, è stata tra i primi servizi VPN a supportare WireGuard. Affrontando il problema della privacy in un post del blog, Mullvad afferma che WireGuard deve solo memorizzare l’IP dell’utente nella RAM del sistema e, una volta terminata la sessione, i dati vengono cancellati. Mullvad fa quindi un passo avanti, eliminando qualsiasi informazione se una sessione rimane inattiva per più di tre minuti.

Come PIA, Mullvad ha un sistema per rimuovere dal server i dati degli utenti con sessioni inattive. Anche escludendo questo sistema, comunque, nessun dato viene spostato nella memoria a lungo termine. Come con NordVPN e PIA, abbiamo osservato un miglioramento piuttosto significativo delle prestazioni utilizzando WireGuard.

Il supporto di Mullvad per WireGuard dà al protocollo non pochi punti in fatto di credibilità. Ricordiamoci che si tratta della stessa VPN che non consente nemmeno di creare un account e accetta contanti per i crediti VPN; se persino Mullvad, una delle VPN più attente alla privacy in circolazione, supporta WireGuard, possiamo considerare fugato qualsiasi dubbio su eventuali problemi di privacy.

Considerazioni finali

WireGuard è il nuovo arrivato, e anche se è emozionante vedere il futuro delle VPN prendere vita, ci sono ancora alcune preoccupazioni su come i fornitori di VPN gestiranno WireGuard rispettando la privacy degli utenti. Tuttavia, abbiamo già visto diversi servizi implementare WireGuard senza rischi per la privacy: tutto fa pensare che questo protocollo sostituirà rapidamente OpenVPN.

Sei d’accordo sul fatto che WireGuard sarà il protocollo del futuro? Faccelo sapere nei commenti qui sotto e, come sempre, grazie per la lettura.

PCtempo è supportato dai lettori. Se acquistate tramite i link presenti sul nostro sito, potremmo guadagnare qualcosina grazie alle commissioni di affiliazione. Per saperne di più.

Lascia un commento